情報セキュリティは終わりのないエンドレスなテーマで、色々なツールが世の中に出回っています。あれもこれも確かに魅力的な製品ばかりなのですが、やりだすとキリがなくお金がいくらあっても足りないということになってしまいます。

なるべくお金をかけずにセキュリティ対策を、ということでお金をかけずに脆弱性診断を実施してみようと思いたち、良く耳にするOpenVASをテスト構築してみました。そのときの覚書です。

ちなみにOpenVASという名前は厳密には使われなくなっており、Greenbone-Vulnerability-Manager(GVM)という名称に変わっています。

以下の手順でインストール準備を行います。

# wget https://updates.atomicorp.com/installers/atomic # sh atomic Atomic Free Unsupported Archive installer, version 5.0 BY INSTALLING THIS SOFTWARE AND BY USING ANY AND ALL SOFTWARE PROVIDED BY ATOMICORP LIMITED YOU ACKNOWLEDGE AND AGREE: THIS SOFTWARE AND ALL SOFTWARE PROVIDED IN THIS REPOSITORY IS PROVIDED BY ATOMICORP LIMITED AS IS, IS UNSUPPORTED AND ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE ARE DISCLAIMED. IN NO EVENT SHALL ATOMICORP LIMITED, THE COPYRIGHT OWNER OR ANY CONTRIBUTOR TO ANY AND ALL SOFTWARE PROVIDED BY OR PUBLISHED IN THIS REPOSITORY BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE. For supported software packages please contact us at: sales@atomicorp.com Do you agree to these terms? (yes/no) [Default: yes][Enterを入力] Configuring the [atomic] repo archive for this system Installing the Atomic GPG keys: OK Downloading atomic-release-1.0-21.el8.art.noarch.rpm: Verifying... ################################# [100%] Preparing... ################################# [100%] Updating / installing... 1:atomic-release-1.0-21.el8.art ################################# [100%] OK Enable repo by default? (yes/no) [Default: yes]:[Enterを入力] The Atomic repo has now been installed and configured for your system The following channels are available: atomic - [ACTIVATED] - contains the stable tree of ART packages atomic-testing - [DISABLED] - contains the testing tree of ART packages atomic-bleeding - [DISABLED] - contains the development tree of ART packages |

これでインストールの準備が整ったので以下のコマンドでOpenVASをインストールします。コマンドではOpenVASと指定していますが、実際にインストールされるパッケージはgreenbone-vulnerability-manager(GVM)です。同時に関連パッケージが300個近く合わせてインストールされました。

# yum install openvas |

続いて初期設定および定義ファイルのダウンロード等を行います。

# openvas-setup Openvas Setup, Version: 1.0 Step 1: Update NVT, CERT, and SCAP data Please note this step could take some time. Once completed, this will be updated automatically every 24 hours Select download method * wget (NVT download only) * curl (NVT download only) * rsync Note: If rsync requires a proxy, you should define that before this step. Downloader [Default: rsync] [Enterを入力] <省略> /usr/sbin/greenbone-scapdata-sync success Updating OpenVAS Manager certificates: Complete Pausing while openvas-scanner loads NVTs...Done Initalizing available sources Initalizing entropy source Hardware RNG Device Failed to init entropy source 2: Intel RDRAND Instruction RNG Enabling JITTER rng support Initalizing entropy source JITTER Entropy generator Step 2: Choose the GSAD admin users password. The admin user is used to configure accounts, Update NVT's manually, and manage roles. Enter administrator username [Default: admin] :[Enterを入力] Enter Administrator Password:[パスワードを入力] Verify Administrator Password:[パスワードを入力] Setup complete, you can now access GSAD at: https://<IP>:9392 Redirecting to /bin/systemctl restart gsad.service Created symlink from /etc/systemd/system/multi-user.target.wants/openvas-scanner.service to /usr/lib/systemd/system/openvas-scanner.service. Created symlink from /etc/systemd/system/openvas-manager.service to /usr/lib/systemd/system/gvmd.service. Created symlink from /etc/systemd/system/multi-user.target.wants/gvmd.service to /usr/lib/systemd/system/gvmd.service. Created symlink from /etc/systemd/system/multi-user.target.wants/gsad.service to /usr/lib/systemd/system/gsad.service. |

途中出力されているようにWeb管理画面(GSAD:Greenbone Security Assistant Web)の https://<ip>:9392にアクセスしてください、とありますが、以下の追加設定が必要です。

# echo 'OPTIONS="--listen=0.0.0.0 --port=9392"' > /etc/sysconfig/gsad # systemctl restart gsad |

上位実行後、https://[ip-address]:9392で以下の画面が表示されます。

ログインID,PASSはインストール途中に入力したものです。ひとまずこれでインストールは完了です。

GVMでは脆弱性診断を行う元データとしてNVT(Network Vulnerability Tests)を用います。これはインストールのときにもアップデートされますが、その後は手動でアップデートを行う必要があります。またNVTだけでなくSCAP(Security Content Automation Protocol)やCERTも合わせて行うほうがベターです。以下がアップデートコマンドです。

# greenbone-nvt-sync # greenbone-scapdata-sync # greenbone-certdata-sync |

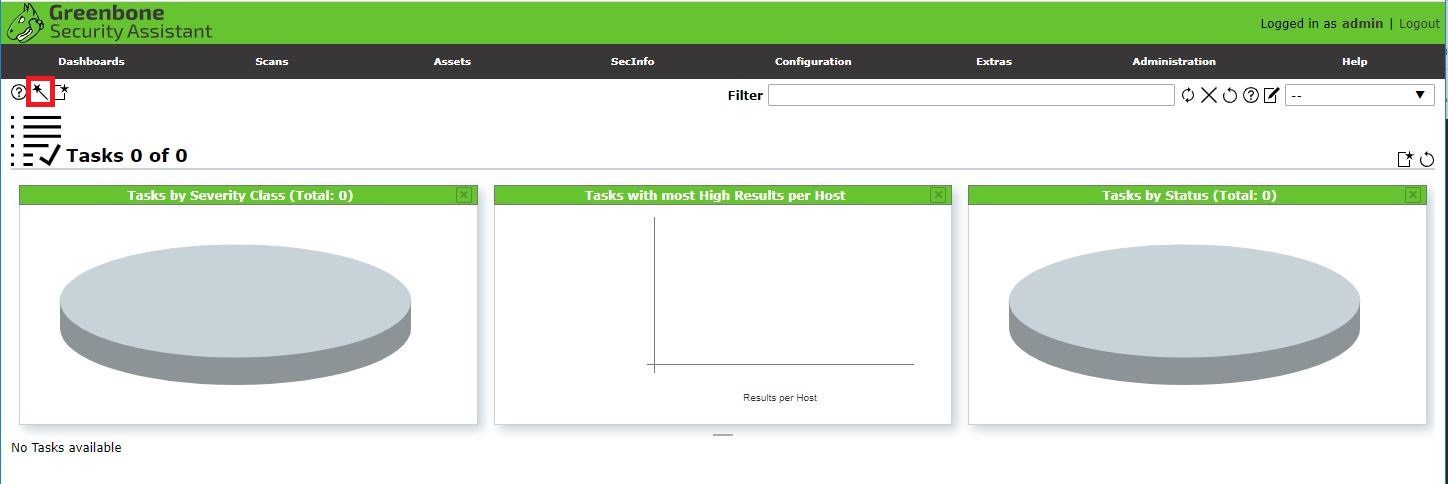

GVMの最も簡単な使い方です。ログイン直後の上のメニュー「Scans」から「Tasks」を選択します。

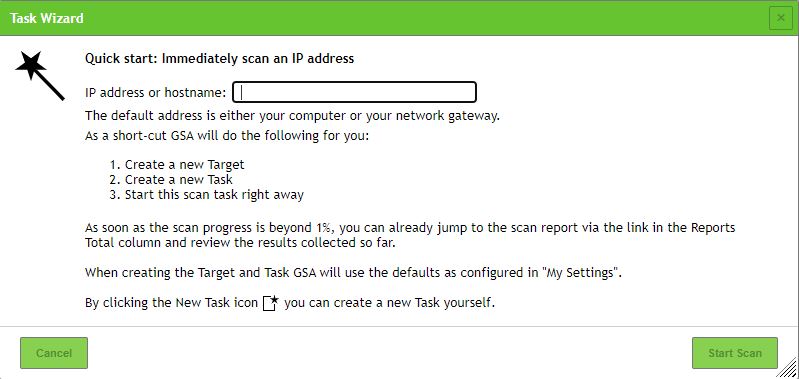

上記の画面の左上の赤で囲ったアイコンから「Task Wizard」を選択すると以下の画面が表示されます。

IP addressのところに診断を行いたいIPを打ち込んで右下のStart Scanをクリックします。

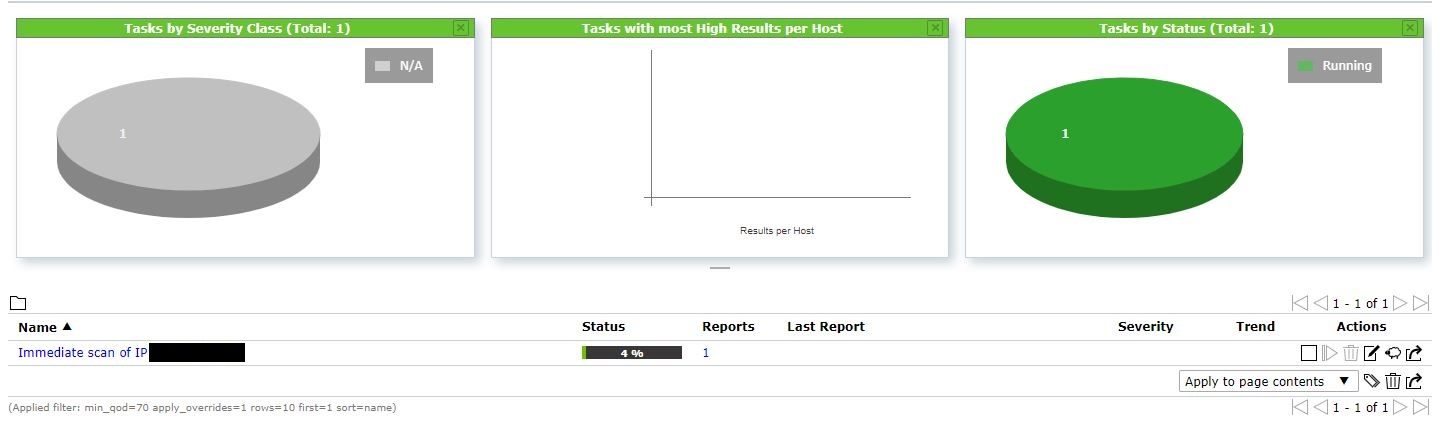

上記のように診断が始まります。対象のサーバにもよりますが、時間がかなりかかる場合もありますし、場合によってはサーバがダウンを起こす場合もあります。経験上、Webサーバであればコンテンツがかなり多い場合に時間もかかるし、負荷もかかり、ダウンする可能性も高くなるようなので注意が必要です。終わったあとにはレポートが表示されますので危険度が高いものがあった場合は対応が必要です。

診断が終わったあとのレポートはPDFで出力する機能があるのですが、デフォルトだとこの機能は使えず生成しても0バイトになります。これを使えるようにするために以下の手順を行います。

# yum install texlive-collection-fontsrecommended texlive-collection-latexrecommended texlive-changepage texlive-titlesec # mkdir -p /usr/share/texlive/texmf-local/tex/latex/comment # cd /usr/share/texlive/texmf-local/tex/latex/comment # wget http://mirrors.ctan.org/macros/latex/contrib/comment/comment.sty # chmod 644 comment.sty # texhash |

参考URL:https://linuxincluded.com/installing-openvas-on-centos-7/